Avec les crypto-monnaies, ils vont voler votre argent

Le terme de “crypto-monnaies” (comme le Bitcoin) vient de la

cryptographie: elles utilisent des algorithmes qui ont été

inventés pour crypter des messages. Elles n'utilisent pourtant pas

la cryptographie pour crypter quoi que ce soit: au contraire,

l'ensemble des transactions en crypto-monnaies est public, et leur

anonymat ne vient que de ce que les comptes ne sont pas désignés

par le nom de leur titulaire mais par un numéro.

Cette partie décrit le fonctionnement des crypto-monnaies. Les

connaisseurs peuvent la survoler, mais la plupart des lecteurs y

trouveront des explications utiles.

Pour crypter un message, il faut choisir une méthode de cryptage,

et une clé. Par exemple, une méthode très ancienne consistait à

décaler chaque lettre d'un certain nombre de positions dans

l'alphabet. Si on crypte le message “BONJOUR” avec la clé “3, 10,

17”, on fera les opérations suivantes:

Dans cet exemple, le message “BONJOUR” devient “EYEMYLU”, ce qui

est illisible. Mais si on connaît la méthode et la clé, il suffit

de faire l'opération inverse pour retrouver le message “BONJOUR”.

Il y a des méthodes de cryptage à clé secrète qui sont

excellentes (ce n'est pas cas de celle-ci) et qui rendent le

message totalement indéchiffrable, même avec le meilleur

ordinateur du monde, lorsque l'on connaît la méthode mais qu'on

ignore la clé.

Mais le gros problème des méthodes à clé secrète, lorsqu'on veut

transmettre un message, est qu'il faut transmettre la clé entre

l'expéditeur et le destinataire: n'importe qui pourra déchiffrer

le message s'il a intercepté la clé, par exemple en interceptant

l'e-mail ou la lettre qui le contient.

Pour éviter cet inconvénient, on a inventé des méthodes de

cryptage où il est plus facile de chiffrer le message que de le

déchiffrer: on parle de cryptage

à clé publique (ou cryptage asymétrique).

Dans une méthode classique, le destinataire choisit 2 nombres

entiers très grands. Il faut connaître ces 2 nombres pour

déchiffrer les messages mais le destinataire ne les donne à

personne: ces 2 nombres constituent donc sa “clé privée”, et lui

permettent d'être le seul à pouvoir déchiffrer les messages qui

lui sont destinés.

Par contre, il suffit de connaître le produit des 2 nombres pour

crypter un message: le destinataire va donc multiplier ces 2

nombres et transmettre le résultat à l'expéditeur. Ce produit est

la “clé publique”: il n'y

a pas d'inconvénient à la diffuser largement car les nombres sont

tellement grands qu'aucun ordinateur n'est assez rapide pour

retrouver les 2 nombres à partir du produit (c'est-à-dire pour le

factoriser).

En réalité il y a une vraie

difficulté pour s'assurer que la clé publique est bien celle du

destinataire (et non une autre clé publique créée par un pirate

qui souhaite lire le message), mais ceci dépasse le cadre de cet

article: c'est l'objet notamment des “certificats” sur les pages

HTTPS, et si votre navigateur vous indique que le certificat est

invalide, cela signifie que les messages sont bien cryptés mais

que cela ne sert à rien car ce n'est probablement pas la bonne

personne qui est de l'autre côté de la ligne, et dans ce cas il

ne faut rien faire qui demande de la confidentialité (comme lire

ses mails ou taper un numéro de carte bancaire ou un identifiant

de connexion).

| Expéditeur |

Destinataire |

|

| Création de la clé privée | Choisit 2

nombres: A=1234, B=5678 |

|

| Création de la clé publique |

Multiplie

les 2 nombres: C = A×B = 7006652 |

|

| Transmission de la clé publique |

← Clé publique C=7006652 transmise à

l'expéditeur |

|

| Cryptage du message |

Cryptage

du message avec la clé publique C |

|

| Transmission du message |

Message crypté transmis au

destinataire → |

|

| Décryptage du message |

Décryptage

du message crypté avec la clé privée A,B |

|

Aujourd'hui, la majorité des échanges sur internet utilisent ce

système, grâce à la méthode TLS (version corrigée de l'ancienne

méthode SSL), par exemple pour les pages web en HTTPS. À l'heure

des attaques informatiques à grande échelle, utiliser des échanges

non chiffrés serait souvent très dangereux.

La même méthode peut être inversée pour authentifier un message

plutôt que pour le crypter.

Pour cela, c'est l'expéditeur qui utilise une clé privée pour

chiffrer son message, et les destinataires qui le déchiffrent avec

la clé publique. Puisque l'expéditeur n'a transmis la clé publique

à personne, le fait de pouvoir déchiffrer le message confirme

qu'il vient bien de l'expéditeur.

Un exemple basique de méthode de hachage est la somme de

contrôle, utilisée pour détecter une erreur de transmission, et

qui ressemble à la “preuve par 9” utilisée quand on fait des

calculs à la main. On pourrait ainsi choisir d'additionner le rang

de chaque lettre de l'alphabet et de conserver les 2 derniers

chiffres de la somme. Le message “BONJOUR” donne la somme 2 (B) +

15 (O) + 14 (N) +... = 95.

Ainsi, pour prouver que l'expéditeur est bien à l'origine du

message “BONJOUR”, il cryptera juste le message “95”. Le

destinataire, en décryptant cette somme avec la clé publique de

l'expéditeur, et en calculant lui-même la somme “95” sur le

contenu du message, sera convaincu que l'expéditeur est bien à

l'origine du message.

Il existe de nombreuses méthodes de “hash”, plus ou moins

intéressantes:

Il est donc important, pour signer un message numériquement, que

la méthode de hachage soit sûre, c'est-à-dire qu'il soit

impossible, avec la puissance des ordinateurs actuels, de

fabriquer un autre message, crédible et avec la même empreinte que

le message authentique.

| Expéditeur |

Destinataire |

|

| Création de la clé privée | Choisit 2 nombres: A=1234, B=5678 | |

| Création de la clé publique |

Multiplie

les 2 nombres: C = A×B = 7006652 |

|

| Transmission de la clé publique |

Clé publique C=7006652 transmise au destinataire → | |

| Calcul de l'empreinte |

Hachage

de “BONJOUR” = “XYZ” |

|

| Cryptage de l'empreinte avec la clé privée |

“XYZ”

crypté avec la clé A,B = “UVW” |

|

| Transmission du message et de l'empreinte cryptée

(signature) |

Le message est: “BONJOUR” → L'empreinte cryptée (signature) est “UVW” → |

|

| Décryptage de l'empreinte avec la clé publique |

“UVW”

décrypté avec la clé C = “XYZ” |

|

| Recalcul de l'empreinte |

Hachage de “BONJOUR” = “XYZ” | |

| Comparaison et conclusion |

La clé du message a

bien été cryptée avec la clé privée.

Le message vient bien de

l'expéditeur et n'a pas été modifié. |

|

Dans une banque classique, le banquier a juste besoin de faire la liste des opérations:

| Solde antérieur |

200 € |

| Virement reçu |

+100 € |

| Retrait effectué |

–20 € |

| Nouveau solde |

280 € |

Rien dans le livre de compte lui-même ne certifie qu'il soit

sincère, mais on a une certaine confiance en la banque, et

celle-ci conserve un justificatif pour chaque opération. Les

éventuelles contestations se font en présentant le relevé de

compte précédent ou le justificatif d'une opération que la banque

aurait omise ou mal notée, ou en demandant à la banque de montrer

le justificatif d'une opération qu'on conteste. Si le désaccord

persiste, l'affaire va au tribunal, le juge examine les arguments

et justificatifs de chaque partie, et sa décision s'impose à tous.

Si la banque se situe dans un pays où il n'y a pas de tribunaux

impartiaux et donc les décisions sont appliquées, on n'a aucune

garantit de pouvoir récupérer son argent.

Une crypto-monnaie est basée sur un livre de compte enregistré

dans un fichier informatique.

Comme elles sont généralement décentralisées (sans autorité

pouvant jouer le rôle du juge), il faut que chaque opération soit

signée numériquement par le participant qui a fait la transaction.

Le livre de compte prend donc la forme suivante:

| Opération |

Solde de A |

Solde de B |

Signature |

| Solde initial |

100 |

200 |

|

| Lundi: virement de A vers B:

50 |

–50 |

+50 |

empreinte de cette ligne,

chiffrée par A = signature de A |

| Mardi: virement de B vers A:

20 |

+20 |

–20 |

empreinte de cette ligne,

chiffrée par B = signature de B |

| Nouveau solde |

70 |

230 |

On n'a pas besoin de savoir qui sont réellement les personnes A

et B (et en général on ne le sait pas): il suffit de connaître

leur clé publique. Ainsi, chaque participant est identifié par sa

clé publique, et a besoin de sa clé privée pour signer les

opérations qu'il souhaite inscrire dans le livre de compte.

À ce stade, il y a tout de même deux problèmes:

La chaîne de blocs, en anglais “block-chain”, est une suite de

pages (ou “blocs”) sur le livre de compte. Pour chaque page, on

indique au début l'empreinte de la page précédente, et à la fin

l'empreinte de la page (y compris l'empreinte de la page

précédente). Ceci interdit de modifier ou supprimer les

transactions indiquées sur les pages précédentes: si on le

faisait, les empreintes ne correspondraient plus.

| Opération |

Solde de A |

Solde de B |

Signature |

| Bloc 1: début de la

block-chain |

100 |

100 |

|

| Lundi: virement de A vers B:

50 |

–50 |

+50 |

signature de cette ligne par

A |

| Soldes finaux du bloc 1 |

50 |

150 |

empreinte du bloc

1 = “XYZ” |

| Opération |

Solde de A |

Solde de B |

Signature |

| Bloc 2: soldes initiaux |

50 |

150 |

empreinte du bloc 1 = “XYZ” |

| Mardi: virement de B vers A: 20 | +20 |

–20 |

signature de cette ligne par B |

| Soldes finaux du bloc 2 | 70 |

130 |

empreinte du bloc 2 = “ZYX” |

Il ne suffit pas qu'il y ait des signatures et des empreintes numériques sur les blocs du livre de compte, encore faut-il s'assurer qu'elles sont exactes, et qu'aucun participant ne s'est indûment attribué un certain montant.

En théorie, tout le monde peut faire ces vérifications, mais le nombre de transactions effectuées depuis leur création est tellement important que c'est un énorme travail même avec les meilleurs ordinateurs: qui voudrait le faire gracieusement?

Pour inciter les participants à faire les vérifications, les crypto-monnaies ont été conçues pour leur donner une récompense: le premier participant ayant vérifié un bloc du livre de compte reçoit une prime. On appelle cela le “minage”, et c'est généralement l'unique forme de création monétaire qui soit prévue dans les crypto-monnaies. Pour qu'on ne puisse pas s'attribuer trop facilement cette prime, sa création est limitée avec des règles propres à chaque crypto-monnaie. Par exemple, une monnaie pourrait exiger que chaque bloc contienne au moins 1000 opérations et que l'empreinte se termine par 3 zéros. Comme ce n'est généralement pas le cas, il y aura une compétition entre les “mineurs” (participants faisant cette vérification) pour faire les calculs le plus vite possible et tomber avant les autres sur une empreinte qui se termine par 3 zéros.

On parle de “preuve par le travail” pour les crypto-monnaies

(comme le Bitcoin) qui fonctionnent ainsi: la prime revient aux

participants qui font le plus de vérifications.

| Opération |

Solde de A |

Solde de B |

Signature |

| Bloc 3: soldes initiaux |

70 |

130 |

empreinte du bloc 2 = “ZYX” |

| Mercredi: virement de A vers B: 10 | –10 |

+10 |

signature de cette ligne par A |

| Jeudi: bloc vérifié par A |

+1 |

||

| Soldes finaux du bloc 3 | 61 |

140 |

empreinte du bloc 3 = “UVW000” |

Il reste une difficulté avec l'enchaînement des blocs: plusieurs

participants pourraient créer et valider des blocs différents dans

le livre de compte. Le principe est que le bloc jugé valable est

celui qui aura été le plus utilisé dans des blocs suivants, car

les “mineurs” auront ignoré les blocs comportant des erreurs

(lignes non signées, erreurs d'addition, erreur sur l'empreinte du

bloc précédent). Une fois qu'une transaction est inscrite dans un

bloc, qui a lui-même été référencé par toute une série de blocs

ultérieurs, on peut estimer qu'il y a très peu de risques qu'elle

soit modifiée ou effacée.

Cette méthode de vérification via la “preuve par le travail” est

inefficace à un point catastrophique: le même calcul est fait des

millions de fois, quand il aurait suffit que 10 personnes

indépendantes confirment sa validité pour que personne n'en ait le

moindre doute.

D'autres crypto-monnaies (comme l'Ethereum, depuis 2022)

utilisent la “preuve d'intérêt”: inutile de faire la vérification

avant les autres, la charge en revient aux participants qui ont le

solde le plus important, et ce sont eux qui touchent la prime. Il

a été annoncé que cette modification avait divisé la consommation

électrique de l'Ethereum par 2000, ce qui est très appréciable vu

l'immense consommation électrique des crypto-monnaies (le Bitcoin

consomme, à lui seul, plus d'électricité que beaucoup de pays dans

le monde). On peut toutefois s'interroger sur la sécurité apportée

par ce nouveau système de vérification.

Les NFT (“Non-fungible tokens”,

qu'on pourrait traduire par “Identifiants non dénombrables”, sont

d'autres éléments qui peuvent être ajoutés dans le livre de compte

de certaines crypto-monnaies. La crypto-monnaie Ethereum est

particulièrement utilisée pour cela. Les NFT permettent

d'enregistrer qu'un fichier informatique a été “vendu” par un

participant à un autre: il suffit pour cela de calculer

l'empreinte du fichier et d'indiquer dans le livre de compte que

cette empreinte “appartient” à un participant.

Supposons que le participant A vende un petit dessin et que le

participant B souhaite l'acheter, contre un montant de 10 en

crypto-monnaie:

| Création du dessin |

|

|

| Sauvegarde en fichier informatique |

“dessin.png” |

|

| Calcul de l'empreinte numérique du fichier |

“ABCD” |

| Opération |

Solde de A |

Solde de B |

Signature |

| Bloc 4: soldes initiaux |

61 | 140 | |

| Vendredi: A vend à B le

fichier “dessin.png”, dont l'empreinte est “ABCD”, pour un

montant de 10 |

+10 |

–10 +“ABCD” |

signature de cette ligne par

A signature de cette ligne par B |

| Soldes finaux du bloc 4 | 71 |

130 “ABCD” |

L'utilisateur B possède désormais un montant en

crypto-monnaie et un fichier |

Le livre de compte fonctionne de telle manière que le fichier ne

peut être attribué qu'à un seul participant à la fois: le

participant B peut le revendre à un autre participant C, mais le

fichier ne peut pas appartenir à plusieurs participants à la fois,

car le fait qu'il soit déjà attribué à un participant empêche de

l'attribuer à un autre participant.

La valeur qu'on attribue à la possession du NFT dans une

crypto-monnaie dépend entièrement de l'importance accordée au

livre de compte de cette crypto-monnaie. En lui-même, le NFT

n'assure pas la sauvegarde du fichier informatique et n'empêche

pas sa copie. Sa valeur intrinsèque est limitée aux personnes qui

souhaitent posséder le même fichier sur leur compte dans la même

crypto-monnaie. Le NFT n'aurait une valeur dans la vie réelle que

si des tribunaux leur reconnaissaient un statut de preuve, par

exemple en condamnant pour vol ou pour contrefaçon une personne

qui utiliserait ou vendrait un fichier ayant la même empreinte

numérique, ou un fichier presque identique à celui-ci, et ce n'est

actuellement pas le cas.

Comme on l'a vu, le Bitcoin fonctionne selon la “preuve par le

travail”: les vérificateurs de comptes, nommés “mineurs”, sont

poussés à faire les calculs le plus vite possible pour récupérer

la prime de vérification. Avec un tel mécanisme, la crypto-monnaie

est guettée par deux menaces:

Pour le Bitcoin, aujourd'hui le 24 mars 2025, la prime est de

3.125 Bitcoins par bloc, et le cours du Bitcoin est de 80 000 €,

soit une prime de 250 000 € par bloc.

Un nouveau bloc est créé toutes les 10 minutes environ, il y en a

donc 144 par jour, et 50 000 par an.

Les “mineurs” s'approprient donc

l'équivalent de 12.5 milliards d'euros par an: par mal

pour un système qui promet d'échapper à la cupidité des banquiers,

non?

La quantité de Bitcoins créés depuis l'origine (tous via le

“minage”) est actuellement de 19.6 millions, soit une valeur de

1570 milliards d'euros.

Ceci porte le coût du minage,

pour les déposants, à 0.8% par an. Ce n'est pas énorme,

mais pour la même prestation de gestion d'un compte bancaire les

banques commerciales ne facturent pas un tel coût, au contraire

elles rémunèrent souvent le déposant. Le Livret A (compte

d'épargne français) est donc bien plus rentable que le Bitcoin.

Les “mineurs” sont incités à vérifier les comptes pour récupérer

la plus grande part possible des 12.5 milliards d'euros annuels de

prime de vérification. La logique est donc qu'ils investissent

pour faire leurs calculs plus vite, tant que leurs coûts restent

bien inférieurs à leurs gains. Il ne serait pas déraisonnable que

les mineurs cessent leur surenchère quand leurs coûts arrivent à

50% de leurs gains.

Cette estimation aboutit à une somme de 6 milliards d'euros par

an, dépensés principalement en matériel informatique et en énergie

pour le faire tourner.

Si le matériel informatique utilisé était jadis le PC de simples

particuliers, la nécessité d'accélérer les calculs a fait utiliser

des cartes graphiques (GPU) comportant des milliers de

processeurs, puis des composants électroniques entièrement dédiés

à cette tâche (on parle de FPGA s'il s'agit de composants

standards configurés par logiciel pour remplir une fonction

précise, ou d'ASIC s'il s'agit de composants fabriqués

spécifiquement, avec un coût de conception dépassant souvent le

million d'euros).

La quantité de circuits électroniques est donc démesurée, tout

comme la quantité de matériaux qu'il a fallu utiliser pour les

fabriquer, et la pollution générée lors de l'extraction des

matériaux (dont certains sont rares et spécifiques), lors de la

production de ces circuits et des installations annexes, et lors

de leur mise au rebut.

Ces circuits entièrement consacrés au calcul doivent ensuite

tourner jour et nuit au maximum de leur puissance, pour trouver la

prime avant les autres mineurs. C'est pourquoi la consommation

électrique est aussi gigantesque. Il ne peut exister aucune

statistique fiable, mais cette consommation a été estimée en 2024 à 160 TWh par an, soit une puissance

continue de 18 GW. Ceci correspond à la consommation électrique de

l'ensemble de la Pologne ou de la Suède, à 30% de la consommation électrique

française, ou encore à la production de 14 gros réacteurs nucléaires de 1.3

GWe (les plus gros réacteurs français à part l'EPR), et même 18 gros réacteurs nucléaires

si on prend en compte leur facteur de disponibilité moyen (80%

environ).

Il est tout simplement insensé

de consacrer tant de matériaux et une telle énergie électrique à

la tenue du livre de compte d'une crypto-monnaie.

Il y aurait tant d'alternatives bien préférables: que l'on décide

de fermer 40 centrales au charbon, de renoncer à prolonger la vie

de 18 vieilles centrales nucléaires, de remplacer des dizaines de

millions de voitures thermiques par des petites voitures

électriques, ou de construire quelques millions d'éoliennes, tout

serait bien plus intelligent que de consacrer ces matériaux et

cette énergie à refaire le même calcul des milliards de fois.

Remarque: l'Ethereum, qui utilise aujourd'hui la “preuve par

l'enjeu”, assure avoir divisé sa consommation électrique par 2000.

Celle-ci reste probablement excessive, mais c'est incomparable

avec le Bitcoin, qui est à lui seul une authentique catastrophe

environnementale planétaire. La question de la juste rémunération

des mineurs reste par contre entière pour l'Ethereum.

Tenir un livre de compte, la belle affaire: mais pour quoi faire?

En soi, un livre de compte n'a pas plus de valeur qu'une pile de

billets de Monopoly.

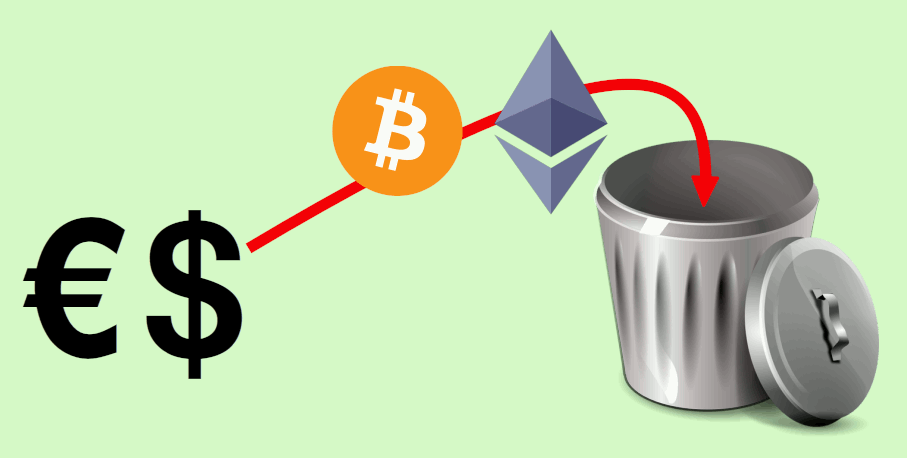

Un groupe de personnes peut se convaincre qu'une crypto-monnaie a

une valeur, et accepter de l'échanger contre de l'argent ayant

cours légal. Mais lorsqu'elles décideront de les revendre, les

autres personnes n'accorderont peut-être aucune valeur à cette

crypto-monnaie. Vous avez des Bitcoins? Peut-être que demain ce

sera l'Ethereum ou une autre crypto-monnaie qui sera à la mode, ou

bien que l'ensemble de la mode des crypto-monnaies sera passée

suite à trop de scandales.

Bien sûr, toutes les monnaies ont une valeur arbitraire (à part

les métaux précieux qui ont souvent une certaine utilité

industrielle), mais elles sont gérées par un État qui supervise

leur valeur. Il y a une banque centrale qui agit pour stabiliser

la valeur de la monnaie. Il est vrai aussi que parfois, une

monnaie se dévalorise, parce qu'elle a été émise en trop grande

quantité (directement par création ex-nihilo, c'est-à-dire la “planche à billets” pure et

dure, ou plus habituellement par emprunt auprès de la banque

centrale), ou parce que le pays s'est fortement endetté et qu'il

risque de ne pas pouvoir rembourser ses dettes. Mais une vraie

monnaie n'en a pas moins une valeur réelle, liée aux choix du

pouvoir politique. Tandis qu'une crypto-monnaie n'a strictement

aucune valeur intrinsèque: aucune autorité ne protège sa valeur.

N'importe qui peut modifier le logiciel utilisé par une

crypto-monnaie, et en créer une autre, avec son propre livre de

compte. Charité bien ordonnée commençant par soi-même, il

commencera par s'attribuer un certain montant sur son compte (on

parle de “crypto-monnaies

pré-minées”), ou à fixer des règles de minage qui lui

permettent d'en obtenir facilement un certain nombre (comme le

Bitcoin, dont l'algorithme a instauré un minage très facile au

départ, et de plus en plus difficile au fil du temps).

Quelle est la valeur de toutes ces crypto-monnaies, et quel

crédit accorder à leur livre de compte? En théorie, autant qu'à

celles qui existent déjà. En pratique, à peu près rien. Les

Américains ont un terme charmant pour de telles crypto-monnaies:

ils parlent de “shitcoin” (monnaie merdique).

Choisissez d'acheter une crypto-monnaie que plus personne ne va

utiliser, et le montant sur votre compte n'aura plus aucune

valeur. Vous aurez juste financé le créateur, celui-là même qui

s'en était attribué une certaine quantité au départ, et qui vous

les a revendues lorsque vous avez cru à sa création.

Il y a bien sûr des personnes qui utilisent des crypto-monnaies

par simple idéologie ou par naïveté, sans la moindre intention

illégale.

On peut certainement citer quelques cas de pays où le système

bancaire est quasi-inexistant et où les crypto-monnaies peuvent

remplir un vide. C'est tout de même très marginal: tout le monde

n'a pas non plus accès aux crypto-monnaies, et il y a généralement

des outils bancaires bien plus accessibles.

Mais lorsqu'on fait le compte des activités pour lesquelles les

crypto-monnaies sont réellement utiles, force est de constater

qu'elles sont pratiquement toutes illégales. Parmi ces activités

illégales, certaines peuvent être jugées bénéfiques (comme

financer un média d'opposition dans une dictature), ou

intéressantes pour les utilisateurs (comme servir d'alternative à

la monnaie officielle dans une situation d'hyper-inflation, mais

ceci risque de précipiter l'effondrement de la monnaie officielle

et plonger le pays dans le chaos). Toutefois, la plupart de ces

activités illégales sont incontestablement nuisibles:

Le terme de “fork” (anglais: fourche, bifurcation) est utilisé en

informatique, notamment lorsqu'un logiciel évolue de 2 manières

différentes suite à un désaccord entre ses développeurs (par

exemple le logiciel de bureautique OpenOffice.org a bifurqué entre

Apache

OpenOffice et LibreOffice, chacun évoluant de son côté),

ou dans la programmation multitâche lorsqu'un processus est

dédoublé et que les deux processus résultants sont utilisés pour

effectuer deux tâches différentes.

Dans le cas d'une crypto-monnaie, il peut également y avoir un

“fork”: pour diverses raisons, certains participants peuvent

décider de modifier les règles de fonctionnement, tandis que

d'autres participants veulent conserver les règles existantes.

Dans certains cas, il y a un risque que les participants adoptent

de nouvelles règles, qui ne garantissent plus le soldes de

l'ensemble des participants, mais qui permettent au développeur de

ces nouvelles règles de s'approprier le solde d'autrui. Dans un

système mondialisé et largement basé sur l'anonymat, les

conséquences peuvent être graves.

On pourrait parfaitement imaginer qu'il y ait un registre

officiel permettant à un artiste, un auteur ou un inventeur de

déposer sa création (comme à l'INPI), et à d'autres personnes de

l'acheter et de la revendre. La valeur serait garantie par l'État,

qui reconnaîtrait dans une loi que la personne mentionnée dans le

registre est bien le propriétaire de la création.

Il n'en est rien avec les NFT listés dans certaines

crypto-monnaies: si vous achetez à un artiste le NFT d'un dessin

sur une crypto-monnaie, vous n'en tirez aucun droit opposable

devant un tribunal. L'artiste n'a pas la possibilité de vendre

exactement le même fichier sur la même crypto-monnaie, mais aucun

contrat ne vient préciser s'il a le droit de vendre sur la même

crypto-monnaie le fichier avec juste la modification d'un octet,

ou le même fichier sur une autre crypto-monnaie, ou de le

commercialiser sous d'autres formes (par exemple en le proposant

au téléchargement en échange d'un paiement par carte bancaire). En

résumé, le NFT n'a aucune valeur.

Le NFT n'a aucune utilité non plus. Déjà il ne protège pas la

création: si vous n'avez pas conservé une copie du fichier, il ne

vous sert à rien d'avoir son empreinte numérique sur le livre de

compte d'une crypto-monnaie. Il protège bien moins de la copie

qu'un contrat classique, où les droits et devoirs de chaque partie

sont indiqués ainsi que les lois applicables, et les tribunaux

peuvent juger les éventuelles disputes.

La théorie à l'origine du Bitcoin était valable lorsque chaque

participant refaisait les calculs pour tenter de “miner” les

Bitcoins: aucun participant ne pouvait à lui seul falsifier le

livre de compte, car les blocs falsifiés seraient ignorés par les

autres mineurs et finiraient par être éliminés de la block-chain,

car les règles est de ne conserver que les chaînes de blocs les

plus longues.

Tout a changé avec l'augmentation phénoménale du nombre

d'utilisateurs et de transactions, faisant exploser la taille du

livre de compte et la lourdeur des calculs. Désormais, le “minage”

ne se fait plus que dans des centres dédiés et équipés de matériel

spécialisé. De plus, les “mineurs” sont réunis dans des

groupements.

En 2014, un groupe de mineurs a dépassé 51% de l'ensemble du

minage du Bitcoin. Il aurait donc pu faire disparaître les blocs

créés par les autres mineurs et ne garder que les siens, en

s'octroyant l'ensemble des primes de vérification. Il aurait même

pu falsifier les comptes, à l'insu de la quasi-totalité des

participants, qui ne refont pas les calculs de l'ensemble de la

chaîne de blocs du livre de compte. Cela ne s'est pas produit à

l'époque et le groupement a décidé de réduire sa puissance de

minage, mais la concentration croissante rend l'hypothèse de moins

en moins farfelue, et les arguments de type “ils n'oseraient pas le faire”

sont de moins en moins convaincants, sachant qu'Elon Musk est l'un des gros

possesseurs de Bitcoins.

De plus, il y a une séparation géopolitique, avec des “mineurs”

situés aux USA et en Chine. Les uns ou les autres pourraient,

spontanément ou sur ordre de l'État (ou de ce qui en tient lieu

dans les USA de Trump et Musk), perturber le mécanisme pour nuire

aux autres.

Les vols d'argent ont toujours existé, avec toutes les formes

d'argent. Mais jamais aussi gravement qu'avec les crypto-monnaies.

Si vous possédez des billets de banque ou des pièces d'or, un

voleur peut s'introduire chez vous ou vous agresser dans la rue.

Mais il prend des risques importants pour chaque vol, et risque

d'être arrêté par la police locale.

Si un pirate effectue un virement frauduleux via le service

“banque en ligne” de votre compte bancaire, il y a généralement

des moyens permettant d'annuler le virement (s'il est détecté

assez vite).

Mais dans le cas d'une crypto-monnaie fonctionnant à l'échelle

planétaire et dont les participants sont identifiés par un numéro

secret, il n'y a rien de tel. Sauf exception, si un virement

frauduleux est effectué, le montant est purement et simplement

perdu.

Or il suffit d'avoir la clé privée d'un participant pour pouvoir

faire des virements en son nom: c'est donc un secret qui brûle les

mains.

En même temps, il ne faut surtout pas perdre cette clé privée,

faute de quoi le solde que l'on possède devient inaccessible,

comme s'il s'était volatilisé.

Ces deux contraintes sont tellement contradictoires qu'il

n'existe aucune solution satisfaisante, notamment pour une

entreprise qui voudrait posséder des crypto-monnaies, même si

certaines méthodes permettent de réduire le risque:

Pour un particulier, la situation est également difficile, et

toute personne ayant déjà subi un piratage de boîte e-mail devrait

se dire qu'elle est incapable de protéger la clé privée d'une

crypto-monnaie. Schématiquement:

Pour ces raisons, la plupart des particuliers se basent sur des

plateformes d'échange qui prennent en charge la gestion de la clé

privée. Pour autant, les risques ne sont pas supprimés mais juste

transféré à un tiers qu'on espère plus fiable que soi-même, car la

plateforme d'échange peut:

Les crypto-monnaies utilisent un système techniquement

intéressant, de livre de compte découpé en blocs chaînés au moyen

de sommes de contrôle, et comportant des opérations authentifiées

au moyen de signatures électroniques.

Ce système n'est généralement pas efficace à grande échelle: il

serait absurde, pour savoir combien d'argent on possède sur son

compte, de refaire toutes les additions et soustractions

correspondant à toutes les transactions faites sur Terre depuis

l'Antiquité, et de continuer à noter le solde (en valeur et

éventuellement en NFT) de l'ensemble des comptes créés par

l'ensemble des personnes ayant vécu sur la Terre depuis cette

époque. C'est pourtant ainsi que fonctionnent beaucoup de

crypto-monnaies.

L'inefficacité devient réellement catastrophique dans le cas du

Bitcoin, avec le principe de la “preuve par le travail”, au point

que le Bitcoin constitue à lui seul un facteur majeur d'épuisement

des ressources minières et d'émission de gaz à effet de serre.

Avec une consommation équivalente à la production moyenne (y

compris périodes de maintenance) de 18 réacteurs nucléaires

français, c'est tout simplement scandaleux. Rien que pour cette

raison, on ne peut conclure: n'utilisez jamais le Bitcoin!

Et tout ceci, pour quoi faire? En réalité, il n'y a aucune

utilité aux crypto-monnaies (gérées sans supervision officielle),

et uniquement des risques très graves:

Vous doutez encore? Eh bien ne venez pas vous plaindre le jour où

vous aurez perdu vos achats de crypto-monnaies!